Нульова довіра у захисті кіберпростору

Дуже важливо мати спільне розуміння та спільний контекст для складних технічних тем. Прийнята раніше периметральна модель безпеки застаріла та стала неадекватною. Нульова довіра (ZT) — це поточна модель безпеки, яка розробляється та розгортається у світі. Важливо зазначити, що ZT сама по собі не є рішенням безпеки. Натомість це методологія та структура безпеки, яка припускає, що загрози існують як усередині середовища, так і поза ним.

Модель безпеки ZT складається з двох частин: архітектури нульової довіри (ZTA) і доступу до мережі нульової довіри (ZTNA). ZTA зосереджується на захисті даних і ресурсів, а ZTNA — на забезпеченні доступу до програм і ресурсів для віддалених користувачів. ZTA зосереджується на мережі всієї організації, а ZTNA — на віддалених користувачах і третіх сторонах. Обидва є критично важливими частинами ширшої методології ZT, які повинні працювати разом, щоб підхід Zero Trust був успішним.

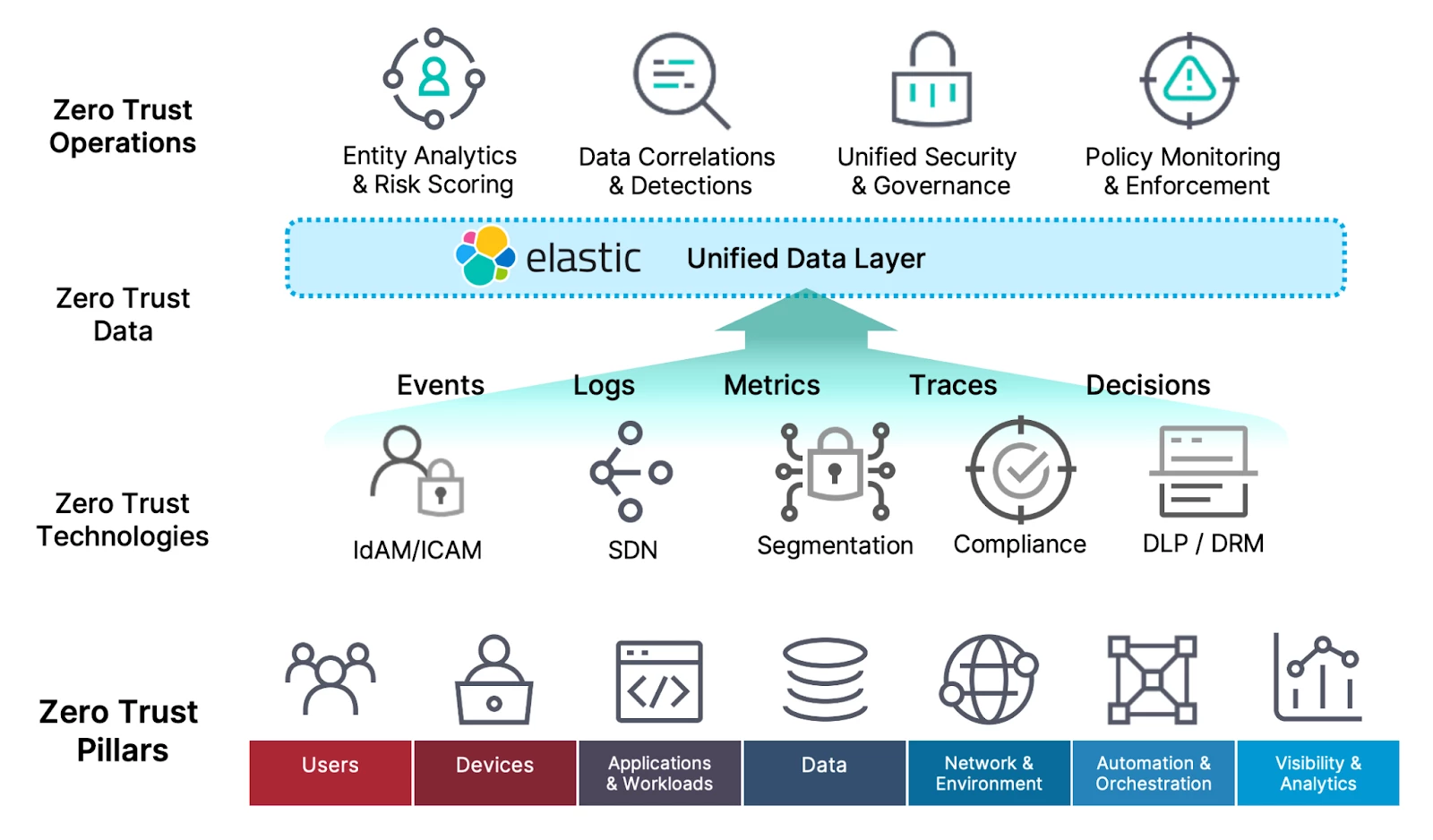

Операційна область, яку повинна охоплювати методологія ZT, величезна — вона охоплює користувачів, кінцеві точки, які вони використовують, системи периметра мережі, внутрішні запити маршрутизації систем, програми та служби, до яких здійснюється доступ, сховища даних, що обслуговують ці програми , і самі дані, що знаходяться в цих сховищах. Вона також включає компоненти політики ZT і безліч допоміжних систем, створених для підтримки та захисту частин цих операційних активів і транзакцій. Це включає в себе системи керування ідентифікацією та дозволами, системи відповідності до підключення та запису основних даних, запобігання втраті даних, аналіз поведінки користувачів та об’єктів та багато іншого.

Враховуючи цю величезну та складну площу, надзвичайно непрактично (майже неможливо) створювати з нуля, а потім підтримувати індивідуальні інтеграції для підключення та обміну даними між кожною з систем, підсистем і програм, які беруть участь в операціях ZT. Але ці точки з’єднання є надзвичайно важливими для розробки ефективного цілісного підходу.

Справді ефективний підхід «нульової довіри» можливий лише тоді, коли всі компоненти та процеси працюють разом і можуть обмінюватися даними в спільному середовищі даних, яке може масштабуватися та підтримувати рішення на швидкості мережі. Модель CISA Zero Trust Maturity Model стверджує: «… потрібна міжсистемна координація. Однак таку координацію можна досягти лише за допомогою можливостей і залежностей, сумісних між собою та корпоративним середовищем. Це вказує на те, що намір і вимога полягає в тому, щоб мати можливість спільно спостерігати за всіма цими системами, користувачами та взаємодіями та співвідносити дії між ними.

Оскільки наразі не існує стандарту Zero Trust інтерфейсу для різних частин ІТ-ландшафту, єдиним життєздатним варіантом для досягнення такого рівня міжплатформного / додаткового / мережевого / межового зв’язку є інтеграція їх усіх на рівні даних. Щоб Zero Trust працював, усі ці дані мають бути спостережуваними, доступними та корелятивними в межах уніфікованої площини даних.

Визначальним принципом Zero Trust є « ніколи не довіряй, завжди перевіряй ». Швидкість є суттєвим чинником, що робить Zero Trust практичним: операції ZT покладаються на швидкий і повний доступ до всіх відповідних даних не лише для своєчасного прийняття правильних рішень щодо довіри на основі політики , але й для підтвердження того, що вибрана дія фактично виконується ( частина рівняння « завжди перевіряти »).

Операції з нульовою довірою не можуть використовувати менталітет «запустив і забув»: кожну частину ланцюга транзакцій потрібно відстежувати та аналізувати, щоб переконатися, що політика ZT дотримується. Недостатньо пасивно збирати журнали, щоб поставити галочку на вимогах безпеки.

Для організацій, таких як оборонні та розвідувальні агентства, які потребують надійної безпеки за межами традиційного корпоративного середовища, Zero Trust має працювати на межі та без підключення до Інтернету. У цих випадках єдиною життєздатною моделлю ZT є та, яка працює в середовищах з перервами, роз’єднанням та низькою пропускною здатністю (DDIL), а також у середовищах із повним підключенням.

Цінність уніфікованого рівня даних для нульової довіри

Elastic випереджає всіх, коли використовується як єдина основа даних для операцій Zero Trust. Хоча платформа Elasticsearch має функції, можливості та компоненти, які можуть безпосередньо підтримувати діяльність Zero Trust, основною та унікальною цінністю, яку Elastic надає для ZT, є можливість отримувати дані з будь-яких систем у всіх частинах Zero Trust (ZTA та ZTNA).

Elastic може стати основою архітектури, створюючи єдиний уніфікований рівень даних для:

- Виявлення та відстеження цінних даних у всій організації

- Визначення та адаптація оцінки ризиків до джерел даних і взаємодії користувачів із цінними даними

- Маркування, тегування, каталогізація та комплексне керування даними

- Шифрування, захист і моніторинг даних

- Забезпечення єдиного рівня безпеки даних для контролю доступу

- Підтримка процесу прийняття рішень Zero Trust із доступом до всіх даних одночасно

За допомогою Elasticsearch ви можете індексувати, запитувати й аналізувати різні потоки даних із обсягом і швидкістю, необхідних Zero Trust. Розробник пропонує сотні готових інтеграцій для збору даних у всьому спектрі служб і програм, а також вбудовані запити та аналітичні операції, щоб забезпечити перехресну кореляцію всіх цих потоків даних майже в реальному часі. І оскільки Elastic є розподіленою платформою, він забезпечує гнучкість і масштабованість, щоб однаково добре працює в корпоративному середовищі та середовищі DDIL.

Групи ІТ і безпеки часто просять «робити більше з меншими витратами», включаючи менше ресурсів безпеки та навчання. Оскільки кібернетичний ландшафт розвивається та стає дедалі складнішим, швидкість і спритність є основою успіху. Нам потрібно відійти від кульгання через щоденний перегляд тисяч простих сповіщень та потрібно, щоб наші оператори та аналітики зосереджувалися на тому, що має значення, і мали можливість робити це спритно та швидко. Elastic забезпечує інтегроване машинне навчання (неконтрольоване, контрольоване та інтеграцію моделі третьої сторони) для автоматизації виявлення аномалій і шаблонів (наприклад, поведінкових, категоризаційних і часових) і попередження про всі отримані дані. Ідея полягає не в тому, щоб замінити людей, а зробити існуючі команди ефективнішими та зосередженими на найважливішому.

Elastic можна інтегрувати в різні системи ZTA і ZTNA за допомогою поетапного підходу, який використовує наявні інвестиції, одночасно неухильно рухаючись до уніфікованого рівня даних.

Наближуємо майбутнє

Згодом дизайн Zero Trust охоплюватиме всі типи даних, а не лише події, журнали та показники. Йому доведеться приймати рішення щодо ZT на основі людських даних, які також зберігаються в наших офісних документах і сховищах даних.

Elasticsearch також є провідною на ринку векторною базою даних з інтегрованими та постійно розширюваними можливостями в поєднанні методів семантичного пошуку (векторний пошук, NLP, NER, класифікація) із традиційним лексичним пошуком, агрегаціями та операціями фільтрації. Лексичний пошук — це традиційний пошук на основі ключових слів, тоді як векторний пошук дає змогу знаходити інформацію на основі семантики або значення питання. Поєднання цих двох фундаментальних типів пошуку (гібридний пошук) із можливістю агрегування даних є надзвичайно потужним. Унікальний підхід Elastic до створення відкритої, масштабованої та універсальної платформи пошукової аналітики — з повним спектром запитів до даних, машинного навчання та інтеграції моделі штучного інтелекту, аналізу, виявлення, попередження та інших можливостей інтеграції — дає організаціям можливість завчасно перевірити все операції з даними та легко адаптуються до нових джерел і випадків використання.

А ви вже користуєтесь рішеннями Elastic?

Рішення Elastic – це набір продуктів з відкритим кодом, які використовуються для збору, аналізу та візуалізації даних. Вони використовуються компаніями всіх розмірів для покращення розуміння своїх даних та прийняття кращих рішень.

Основні продукти Elastic:

- Elasticsearch: це масштабований механізм пошуку та аналітики, який дозволяє зберігати, шукати та аналізувати великі обсяги даних.

- Kibana: це веб-інтерфейс для візуалізації даних Elasticsearch. Він дозволяє створювати діаграми, графіки та інші візуалізації даних, щоб допомогти вам зрозуміти ваші дані.

- Beats: це агенти збору даних, які надсилають дані до Elasticsearch. Beats доступні для різноманітних джерел даних, таких як сервери, веб-сайти та IoT-пристрої.

- Logstash: це інструмент для обробки даних, який можна використовувати для перетворення, збагачення та маршрутизації даних до Elasticsearch.

Рішення Elastic широко використовуються в Україні компаніями всіх розмірів. Деякі з найвідоміших українських компаній, які використовують Elastic, включають:

- ПриватБанк: один з найбільших банків України, використовує Elastic для моніторингу своїх систем та додатків.

- Rozetka: один з найбільших онлайн-магазинів України, використовує Elastic для аналізу журналів та пошуку.

- EPAM: одна з найбільших ІТ-компаній України, використовує Elastic для надання послуг аналітики та моніторингу своїм клієнтам.

Та багато інших.

Бажаєте спробувати і ви? Завантажте безкоштовно тестову версію з сайту Elastic, а якщо потрібна консультація, чи збираєтесь придбати комерційну версію, вам допоможе постачальник рішень – компанія Ідеалсофт.